- 中文/English

- 4008-838-258

-

01

CRA & 62443的关系

1.1. 什么是CRA?

CRA是欧盟发布的网络弹性法案(Cyber Resilience Act, CRA)。CRA于2024年11月正式发布,并将于2027年12月起正式实施。详细的CRA解读见信测公众号中关于“欧盟网络弹性法案CRA重点解读——业务出海您要了解的产品网络安全认证”。

根据CRA要求,制造商是产品网络安全的第一责任人,必须履行以下几点核心义务:

1)安全始于设计(Security by Design)

制造商必须将网络安全措施融入产品从规划、设计、开发到生产的全流程,并确保产品以“安全默认配置”交付。这意味着,安全必须成为产品的内在基因,而非事后的补救措施。

2)全生命周期漏洞管理(Vulnerability Handling)

在产品预设的“明确支持期(Support Period)”(默认不少于5年)内,制造商必须建立并维护漏洞处理流程,以“毫不延迟”的速度提供免费安全更新。这要求企业具备从漏洞发现、评估、修复到发布的闭环管理能力。

3)建立软件物料清单(Software Bill of Materials,SBOM)

制造商需以机器可读的格式,建立并维护产品的软件物料清单,清晰识别所有软件组件及其依赖关系。此举旨在实现软件供应链的透明化,是管理日益复杂的供应链安全风险的基础。

1.2. 提前应对CRA有哪些技术参考标准?

目前CRA的协调标准正在制定中,预计2026年8月份之后完成通用标准的制定。在2026年8月份之前,避免“被动应对”CRA 合规,需“提前布局”,而非等待 2027 年生效,行业普遍将IEC 62443(工业自动化控制系统安全)、ETSI EN 303645、EUCC等通用标准视为重要技术参考标准,提前评估,这样可以更好的提前应对CRA合规,助力抢占安全先机。

所以,在CRA过渡期间,制造商需要做好如下应对措施:

1)针对无线电产品,符合RED-DA范围内的产品,严格按照RED-DA的要求合规。

2)符合具有数字元素并能直接或间接连接到设备或网络的产品,立刻对照IEC 62443(62443-4-1、62443-4-2)、ETSI EN 303645、EUCC的合规要求,找出差异点,并修复差异点,提前应对CRA的合规要求。

3)找第三方安全检测机构开展专业的评估。目前信测标准具备IEC 62443(62443-4-1、62443-4-2)、ETSI EN 303645、EUCC标准的评估能力,生成专业的测试报告和差异点分析报告。其中ETSI EN 303645具备CNAS资质。

1.3. 62443可以更好提前应对CRA:

IEC 62443具备非常科学的安全体系框架。这和CRA的理念和目标一致。所以可先重点从IEC 62443(62443-4-1、62443-4-2)标准要求出发,找出差异点,更好的应对CRA的合规要求。

下面是针对IEC 62443解读。以便更好的应对和理解关于CRA对安全设计、安全生命周期管理等的核心内容要求。

02

什么是IEC 62443?

IEC 62443是针对工业自动化与控制系统(IACS)提出的“纵深防御”防护体系,是一系列的体系标准,目的是构建 “设计 - 实施 - 管理 - 维护”全流程安全框架的体系安全保护堡垒,标准覆盖开发、部署、运行到退役各环节。

1.4. IEC 62443角色定义

(1) 资产所有者:资产所有者指的是那些拥有和运营工业自动化和控制系统(IACS)的公司或组织。

(2) 系统集成商:系统集成商指的是提供系统集成和维护服务的公司。

(3) 产品供应商:产品供应商指的是那些开发和制造用于工业自动化和控制系统(IACS)的组件,包括硬件和软件产品的公司,即平时所说的设备厂商。

1.5. IEC 62443体系剖析

IEC 62443共分为四大部分,分别是:

(1) 通用(IEC 62443-1-x):涵盖术语、概念、模型、缩略语、系统符合性度量及安全生命周期等内容,为理解和实施标准提供基础。适用于所有 IACS 相关企业或角色。

(2) 政策和规程(IEC 62443-2-x):规定IACS安全管理系统(SMS)的要求、实施指南、补丁更新管理以及资产所有者和服务提供商的安全程序(SP)要求。

(3) 系统(IEC 62443-3-x):提供系统安全要求、安全等级定义、安全风险管理以及区域(Zone)和管道(Conduit)划分的指导。含等级划分、风险评估、“区域 - 管道” 分段策略。

(4) 组件(IEC 62443-4-x):包含两份文件,IEC 62443-4-1规定安全产品开发生命周期要求,IEC 62443-4-2规定系统组件的技术安全要求。

1.6. IEC 62443角色和标准体系的主要关系

在实施过程中,每个企业都可根据自身的角色定位,选择合适的子标准来实施合规或者提升工业自动化与控制系统的安全能力:

(1) 资产所有者。可以采用的子标准包括: IEC 62443-2-1,IEC 62443-2-3,IEC 62443-2-4,IEC 62443-3-2,IEC 62443-3-3。

(2) 系统集成商。可以采用的子标准包括: IEC 62443-2-1,IEC 62443-2-3,IEC 62443-2-4,IEC 62443-3-2,IEC 62443-3-3。

(3) 产品供应商。可以采用的子标准包括:IEC 62443-4-1,IEC 62443-4-2,IEC 62443-3-3,IEC 62443-3-2。

03

IEC 62443-4-1(安全产品的开发生命周期)的解读

IEC 62443-4-1(安全产品的开发生命周期)是产品供应商的核心标准和依据,产品供应商首先要获得4-1的认证,意味着产品供应商首先要建立安全产品的开发声明周期管理体系。4-1包含8大类内容,分别是:

1. SM:Security management(安全管理,核心实践是明确责任与目标)

2. SR:Specification of security requirements(安全要求的规范,核心实践是转化为具体要求)

3. SD:Secure by design (设计安全,核心实践是融入架构)

4. SI:Secure implementation(安全实施,核心实践是落实方案)

5. SVV:Security verification and validation testing(安全验证和验证测试)

6. DM:Management of security-related issues(安全问题管理,核心实践是漏洞响应)

7. SUM:Security update management(安全更新管理,核心实践是补丁计划)

8. SG:Security guidelines(安全指南,核心实践是用户手册)

这8大类标准内容中,每个大类下又分为多个小类。每个小类通过成熟度模型满足这些需求的基准。

成熟度模型共有5个级别(ML1~ML5):

1. ML1 - Initial(初始级):产品供应商可以提供产品,不过没有依照流程,没有文件或是只有部分文件。

2. ML2 - Managed(已管理级): 产品供应商可以依照文件化的准则来管控产品的开发。准则的叙述方式需要让进行该程序的人有适当的专业知识,训练人员依照文件中的程序作业,程序需要是可重复的。

3. ML3 - Defined(已定义级):程序在供应商的组织内是可以复制重现的。程序已实做过,而且有已实做过的证据。

4. ML4 & ML5 - Improving(改进级):供应商用适合的程序评量方式来监控程序的有效性及效果,并且进行持续改善。

每个成熟度等级的评定,必须要求4-1的所有需求大于等于所评定的级别。成熟度等级ML2表示公司已建立SDLC流程,成熟度等级ML3表示公司已经将SDLC流程应用到实际产品中。

04

IEC 62443-4-2(组件的技术安全要求)的解读:

IEC 62443-4-2(组件的技术安全要求)是产品供应商的核心标准和依据,产品供应商获得4-1的认证之后,方可申请获得4-2的认证。4-2包含如下内容:

1. 识别和认证控制 (IAC):确保只有经过授权的用户可以访问系统。

2. 使用控制 (UC):限制用户对系统资源的使用。

3. 系统完整性 (SI):确保系统在运行过程中不被篡改或破坏。

4. 数据保密性 (DC):保护数据不被未授权访问。

5. 受限数据流 (RDF):控制数据在系统中的流动,防止数据泄露。

6. 对事件的及时响应 (TRE):确保系统能够及时响应安全事件。

7. 资源可用性 (RA):确保系统资源在需要时可用,防止服务中断。

8. 通用控制系统安全约束:确保所有组件符合基本的安全标准。

9. 软件应用要求:针对应用软件的安全性进行规定。

10. 嵌入式设备要求:确保嵌入式设备(如PLC)的安全性。

11. 网络设备要求:确保网络设备(如防火墙)的安全性。

12. 主机设备要求:确保主机设备的安全性。

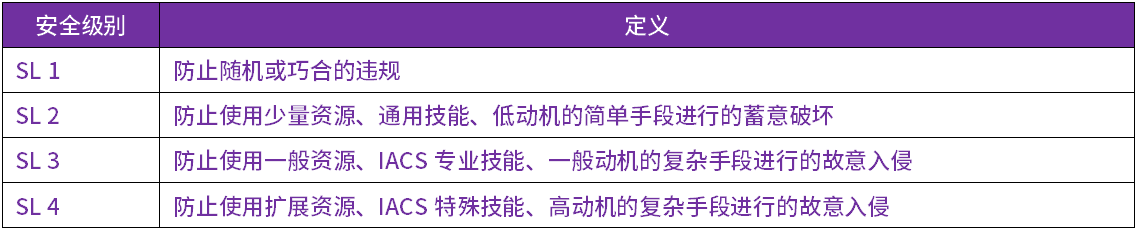

以上每个安全大类均定义了多个CR和RE(增强)来映射到不同的安全级别SL中,安全级别越高,安全需求要求也越高。IEC 62443-4-2中定义了四种安全级别SL,如下:

那么CR和RE如何映射不同的SL安全级别呢?举例如下:

上面截图所示,当要达到安全级别3级,需要同时满足CR 1.1、RE(1)的要求。当要达到安全级别4级,需要同时满足CR 1.1、RE(1)、RE(2)的要求。

04

信测标准的能力和CRA落地措施

目前信测标准具备IEC 62443(62443-4-1、62443-4-2)、ETSI EN 303645、EUCC标准的评估能力,生成专业的测试报告和差异点分析报告,其中ETSI EN 303645具备CNAS资质。助力企业更好应对CRA,并形成了信测标准的CRA评估解决方案,详细可联系我们进行咨询。

05

信测标准优势和服务

我们的优势:

1. 具备EN 18031、ESTI EN 303 645、PSTI、IEC 62443、澳洲网络安全规则、汽车网络安全、关键网络设备认证、安全渗透、安全功能检测等众多丰富的安全认证经验,特别熟悉IOT领域的安全认证。具备EN 18031、ESTI EN 303 645、PSTI的CNAS资质。

2. 拥有众多安全专家,涵盖数据安全、物联网安全渗透、SDLC、无线技术安全、反编译/逆向、威胁建模等领域的专家和工程师。

3. 深厚的安全技术积累:众多安全标准检测SOP、强大技术库、强大团队力量、专业测试工具链。

我们的服务:

提供咨询、预评估,测试,评估,认证等全面的网络安全服务。

如果您想进一步了解,欢迎联系咨询

EMTEK

邮箱:Security@emtek.com.cn

电话:0755-26954280-840